某机器人爆出超45亿国内个人信息遭到泄露,数据包括真实姓名、电话、地址等信息,并公开了免费查询渠道。该机器人管理员提供的navicat截图显示,数据量为4541420022条(45亿),数据库大小为435.35GB,数据量极为庞大。

其实,早在2023年2月7日,威胁猎人情报平台在聊天工具Telegram的频道“社工库-⚡️163⚡️”中,捕获到“45亿姓名地址库”的最新信息:

威胁猎人迅速关注到该事件并保持持续关注,经研究发现该频道于2021年4月28日创建,创建以来,长期未发布信息,直到2月7日凌晨开始发布信息。目前,此频道现已更名为“社工库2023频道⚡️星链⚡️”。

「事件跟进时间线」

2021年4月28日,黑产创建Telegram频道“社工库-⚡️163⚡️”,并被威胁猎人情报平台纳入监测;

2023年2月7日01时10分,该频道发布第一条消息:“133”,疑似黑产开始进行测试;

2023年2月7日03时14分,该频道更名为“社工库2023频道⚡️星链⚡️”,并发布第二条信息:“更新45亿姓名地址库 最新”,被威胁猎人情报平台捕获;

2023年2月12日9时40分,黑产开始在多个Telegram数据售卖群发布广告,“45亿订单机器人”,并引起广泛关注;

2023年2月12日18时30分,该事件紧急度升级,威胁猎人情报研究员开始针对该事件进行分析和研判;

2023年2月12日23时,该社工机器人因访问量过大无法使用,同时出现大量冒充该机器人的其他黑产团伙;

2023年2月13日,该社工机器人在发布“请大家尝试使用2号机器人,1号机器人无法响应!!!”之后,没有再发布任何消息,而网络上开始出现“数据来源于某大型电商平台泄露”等多种声音;

2023年2月13日20时,威胁猎人情报研究员根据数据研判分析,得出初步结论。

事件分析验证

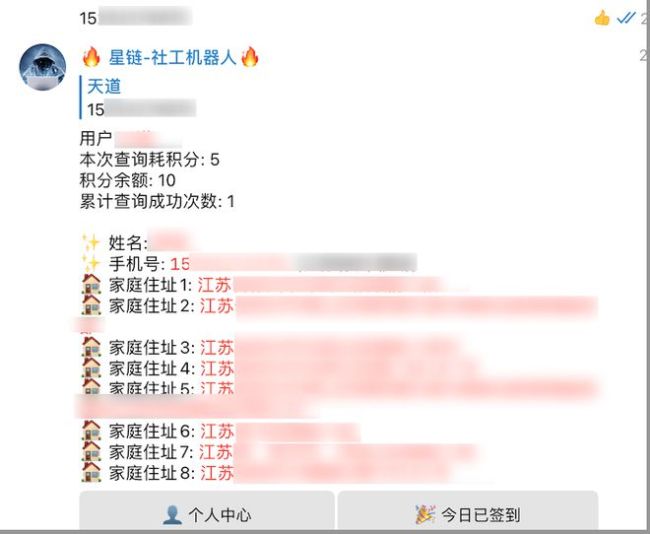

事件爆出后,威胁猎人情报研究员第一时间选取真实在用的手机号,对该事件进行了验证分析,发现:

1)查询的返回结果为姓名和地址信息,且信息正确,确定为真实的数据泄露事件,非虚假数据;

2)查询出来的地址信息,没有明显的平台聚集性,存在不同电商平台的收货地址;

3)查询出来的地址信息,包含历史数据和较新的数据,比如某个手机号三年前短期使用的地址与最新搬家后的地址,同时出现在了泄露的信息中;

4)同一个地址,以不同的形式出现了10次,有些精确到门牌号的地址,也因为一些细节字符的差异,出现了四次,且经过确认,该信息的主人明确没有在同一平台上同时留下这么多信息。

结合以上4点现象,可以初步推断:

此次泄露事件,大概率是是由多个泄露源(包括历史泄露的库)提取姓名、地址拼接而成。

数据泄露来源分析

要拼接出这样的数据,存在几种可能性:

1)泄露的数据包含手机号、姓名、地址;

2)泄露的数据A包含手机号、姓名+泄露的数据B包含手机号、地址;

3)泄露的数据A包含手机号、姓名+泄露的数据B包含姓名、地址(姓名会重名,因此这种可能性很小)。

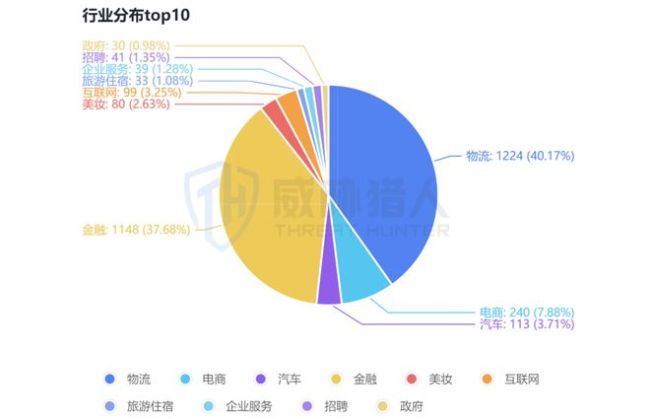

实际上,数据泄露已然成为频发事件,个人信息泄露规模及后果令人触目惊心。仅在过去的2022年中,威胁猎人情报平台就监测到3218起验证有效的数据泄露事件,其中,捕获数据泄露事件最多的是物流行业,事件数量占比40.17%;其次是金融行业,事件数量占比37.68%;事件数量第三的行业为电商行业,事件数量占比为7.88%,数据泄露同样发生在政府、互联网、汽车、企业服务等行业。

对泄露的事件分析后,我们发现:

1)泄露的数据中,包含手机号、姓名、地址的有1200余起;

2)泄露的数据中,包含手机号、姓名的有1900余起;

3)泄露的数据中,包含手机号、地址的1700余起;

我们进一步对包含手机号、姓名、地址泄露信息的行业分布进行分析发现,和整体相差不大,依然是物流行业占比最高,达54%,电商行业占比7%。

威胁猎人情报研究员对物流、电商行业进行分析后发现,这两个行业数据泄露的主要原因包括:

1. “内鬼”违规获取,包括:面单拍摄、数据人为导出等

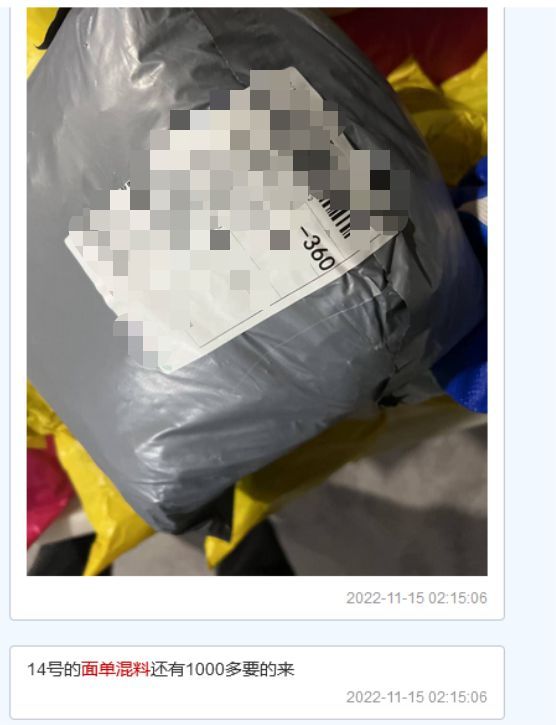

如下,威胁猎人数据资产泄露情报监测平台在2022年11月15日捕获到,国内某大型物流公司的用户快递面单信息数据遭到泄露,量级达每日上千条。

泄露原因主要是快递站点工作人员进行面单拍摄,而后该人员在Telegram等交易平台,以每单4元的价格进行出售。

2.API遭到爬虫攻击导致的泄露,典型事件为国内某大型电商平台的11亿用户数据泄露

2021年6月,国内某大型电商平台用户ID、昵称、手机号以及用户评价等敏感信息数据遭到泄露,已有超11亿8千多万用户遭到影响。

泄露主要原因是其电商平台API接口被爬虫攻击导致,黑产团伙通过批量添加微信好友进行营销推广,非法获利数万元。

3.商家和快递公司之间的云仓平台被植入木马、漏洞攻击等

2022年,国内某快递公司云仓电商仓库,被黑产团伙以应聘工作为由虚假入职,通过在其使用的工作电脑或面单打印机电脑上安装木马软件,对用户敏感信息数据进行窃取,并在数据交易市场上以单价3元进行售卖。

面对越来越多的API攻击和数据泄露风险,企业应从多个维度来构建防御体系,更需要基于风险情报来构建攻击检测模型,做到及早感知及时防御,从而保障企业及其用户的数据安全。

疑似45亿条快递信息泄露数据安全再敲警钟

近日

有媒体曝出

国内45亿个人信息被公开泄露

造成不少网友的恐慌

这些数据主要为数以亿万计的网购用户的个人快递信息

包括真实姓名

电话与住址等敏感信息

并且已出现公开查询渠道

本次数据泄露的数量规模大

且数据关乎公民个人隐私信息

重要敏感性极高

奇安信集团数据安全首席专家刘前伟表示,重要敏感的大规模数据泄露事件多次发生,暴露出国内数据安全仍然面临着合规落地滞后、重要数据针对性防护缺失、缺乏全方位风险感知等三大矛盾,如何保障重要数据“零事故”、不出事是当前亟待解决的核心课题。

国内数据安全尚面临三大矛盾

大数据时代,个体、组织和国家所产生的数据将行为主体的敏感信息、自身权益以及经济价值等置于更加透明的位置,其网络安全风险也随之加剧。根据奇安信威胁情报中心的监测发现,仅仅是2022年1月到10月,就有超过950亿条的中国境内机构数据在海外被非法交易,其中60%的数据泄露事件泄露的是公民个人信息,约有570多亿条,这就相当于14亿中国人,在2022年,平均每人泄露了41条个人信息。数据安全已成为关乎社会民生的重大问题,而当下有三大矛盾亟需破解。

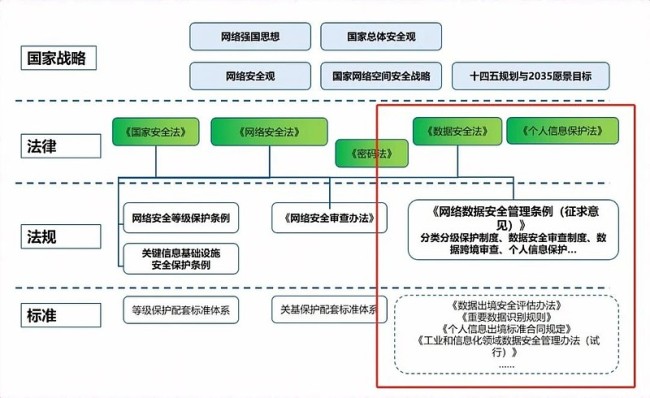

第一个是法律法规监管加码和合规落地滞后的矛盾。

2021年,国家先后发布了《数据安全法》、《个人信息保护法》、《数据出境安全评估办法(征求意见稿)》、《网络数据安全管理条例》(征求意见稿);2022年6月,国家又发布了《关于开展数据安全管理认证工作的公告》,进一步将数据安全从法律法规层面,推向了监管落地层面。

图:国家战略与网络安全、数据安全法律法规概览

然而,这些重磅法律法规具体的实施落地情况,却不尽人意,甚至和法规要求相去甚远。2022年6月,工信部对外公布已累计通报、下架违法违规APP近3000款;2022年8月,国内某出行巨头被罚处80.26亿元,加上国内频发的数据泄露、数据滥用等事件,都暴露了《数据安全法》等法律法规,距离实际落地依然存在不小的“真空地带”。

第二是关乎民生数据的高重要性,与防护体系非常脆弱的矛盾。

刘前伟认为,目前大规模重要敏感数据缺乏针对性的防护手段。众所周知,随着云计算、大数据技术的发展,大数据的集中存储使得其重要性和价值也随之增加。不过,与之匹配的安全防护手段却没有随之增加,如API安全防护、特权账号管理、数据库安全审计等。由于大量敏感数据缺少分级分类的防护措施,直接暴露在攻击者面前,带来了巨大的泄露和滥用风险。

第三是攻击者大肆贩卖获益,和丢失者后知后觉的矛盾

从近年来的一些大规模数据泄露事件来看,黑客的暗网交易渠道、社区竟然成为了组织获知数据泄露的重要渠道等。这暴露一个突出矛盾,企业普遍缺乏对数据泄露风险的全方位感知能力。

习总书记2016年4月19日在网络安全和信息化工作座谈会上的讲话曾指出,维护网络安全,首先要知道风险在哪里,是什么样的风险,什么时候发生风险,正所谓“聪者听于无声,明者见于未形”。感知网络安全态势是最基础的工作。然而就目前发生的数据泄露事件来看,仍有相当数据量的企业难以感知数据安全风险,直到大量数据在“暗网”被打包出售才“后知后觉”。

数据安全建设需分步实施、多管齐下

面对与日俱增的数据泄露事件、愈发严峻的数据安全形势,传统突击型数据安全建设、单纯的产品堆砌、盲目的照搬照抄,无法有效保护业务数据。刘前伟认为,企业数据安全需要从以下三个方面展开,筑牢数据安全防线。

首先是确保“合规不踩线”,守好企业经营基石

刘前伟认为,“合规不踩线”是企业经营的重要基石之一。从外部来看,世界各国家、地区均通过法律法规、经济管理与行政手段等多种措施加强了对数据的安全监管;从内部来看,我国也加快推进数据安全的法规制度、标准体系建设,迈入有法可依,有据可查的强监管时代。可以说,数据安全合规是企业的立身之本。

以隐私合规举例,奇安盘古隐私安全团队推出的“隐私卫士”,可针对各类操作平台下的App、小程序、网站等全类互联网应用服务,进行主动全面的安全检测,从基础用户接触面的信息交互,到产品开发层面的第三方SDK、API、开源代码应用,再到企业管理面的数据存储、数据应用等可完成全面的隐私安全排查。并以“三法一条例”(《个人信息保护法》、《数据安全法》、《网络安全法》以及《关键信息基础设施安全保护条例》)为基,达标行业监管实行的191、164、14号文及国标35273、41391等,可帮助各类企业实现业务的合规开展,降低监管通报风险、并提高数据的安全防护能力。

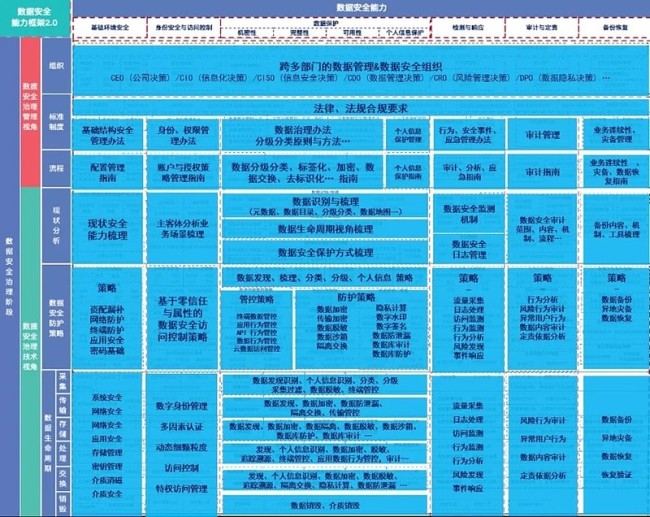

其次是分步实施的体系化数据安全建设。

数据安全不是单点防护而是全局体系化防御,数据环境随着业务发展不断动态变化,在流动过程中各环节都可能面临不同的安全风险,单一安全产品根本无法解决。为此,奇安信认为政企机构筑牢数据安全防线需要“三步走”,分别是盘清资产、精准防护、全局管控。

图:奇安信数据安全能力框架

第一步,盘清资产。系统梳理在线的敏感数据数据库、API接口以及特权账号等数据资产,并形成数据资产梳理报告。第二步,精准防护。一方面,要做好特权账号管理,做到能审查、能告警、能拦截;另一方面做好API管理,可通过API安全卫士及时发现API异常行为,提防外部攻击。第三步,全局管控。以“零信任”策略为核心,实现“权限最小化”,降低被攻击的风险;通过数据安全态势感知,对各类安全日志进行研判,快速响应处置。

最后是实战化、常态化的安全运营,以及对风险的感知能力。

数据安全不是一劳永逸的工程,有了整体规划和设计,还需要通过实战化、常态化运营,落实在数据全生命周期和全流程中,保障企业的数据合规状态能持续存在,并能提升对未知风险的感知预测能力。

其中,企业需重点关注身份安全、数据流通安全,而涉及跨境业务的企业还需关注数据跨境安全。企业可通过以“零信任”为核心的动态授信体系,价值和隐私共存的数据流通安全系统,以及可知、可查、可见的数据跨境安全系统,做好企业数据安全合规、有序运营。

图:奇安信数据安全风险态势感知视图

在风险感知方面,奇安信数据安全态势感知可以为客户进行数据流动监测、数据安全风险精细化检测、事件处置,为政企单位构建数据安全的全方位态势感知与动态防护。而奇安盘古“移动应用监测平台”可集中化呈现本地区、行业等隐私数据泄漏潜在风险,依托可视化的态势感知呈现,织密数字天网,让风险无处可逃。